Stack Clash (CVE-2017-1000364) Zaafiyetinden Korunmak 30863086 okunma

Linux çekirdeğinde "The Stack Clash" adlı çok ciddi bir güvenlik sorunu bulundu. Bellekleri bozmak ve rasgele kod çalıştırmak için saldırganlar tarafından istismar edilebilir durumda. Saldırgan, rasgele kodu çalıştırmak ve root hesap ayrıcalıkları kazanmak için bunu başka bir güvenlik açığı ile kaldırabilir. Linux dağıtımlarında bu açıktan nasıl korunuruz?

Bu makalemizde Qualys raporuna göre sistem güncelleştirmelerini göstereceğim.

Forumda şurada detaylıca bahsetmiştim. Qualys Research Labs, Linux çekirdeği de dahil olmak üzere stack alanıyla çakışarak local ayrıcalık yükselmesine izin veren GNU Library'de (CVE-2017-1000366) dinamik linkerinde çeşitli sorunlar keşfetti. Bu hata, i386 ve amd64'de Linux, OpenBSD, NetBSD, FreeBSD ve Solaris'i etkiliyor. Bellekleri bozmak ve rasgele kod çalıştırmak için saldırganlar tarafından rahatlıkla sömürülebilir. Bunun için gelen kernel update paketlerini mutlaka yüklemeniz konusunda uyarmıştım.

CVE-2017-1000364 hatası nedir diye sorulursa ve kısaca bahsedecek olursak açığın tanımı tam anlamıyla şu: Bilgisayarda çalışan her program stack adı verilen özel bir bellek bölgesi kullanır. Bu bellek bölgesi özel çünkü programın daha fazla yığın belleğe ihtiyacı olduğunda otomatik olarak büyüyor. Fakat fazla büyür ve başka bir bellek bölgesine çok yaklaşırsa, program yığınının diğer bellek bölgeleriyle karıştırılabilir. Bir saldırgan bu yığını diğer bellek bölgeleriyle üzerine yazmak için karışıklığı kullanabilir.

Etkilenen dağıtımları da şurada göstermiştim. Çoğu servis GNU C Kütüphanesinin dinamik bağlayıcısına bağlı olduğundan, çekirdeğin kendisinin belleğe yeniden yüklenmesi gerekiyor.

CVE-2017-1000364'ü Linux'ta nasıl düzeltebilirim?

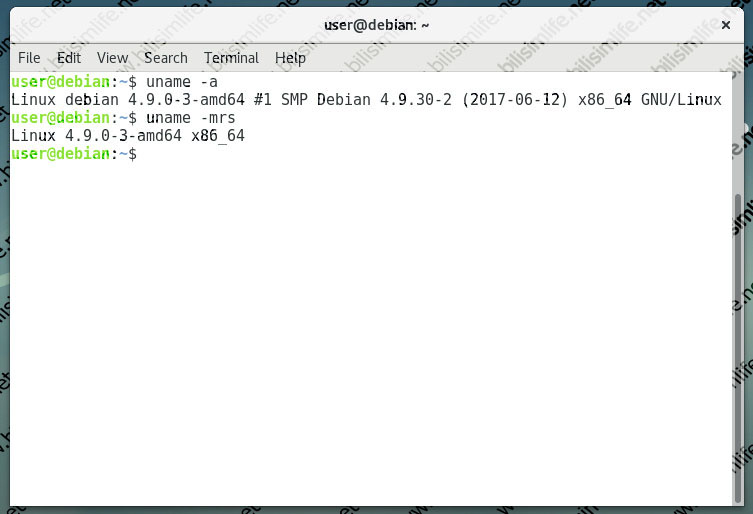

Komutları Linux dağıtımınıza bash ekranına yazın. Sistemi yeniden başlatmanız gerekiyor. Düzeltme ekini uygulamadan önce geçerli çekirdek sürümünüzü not edin:

$ uname -a

$ uname -mrs

Çıktısı şöyle.

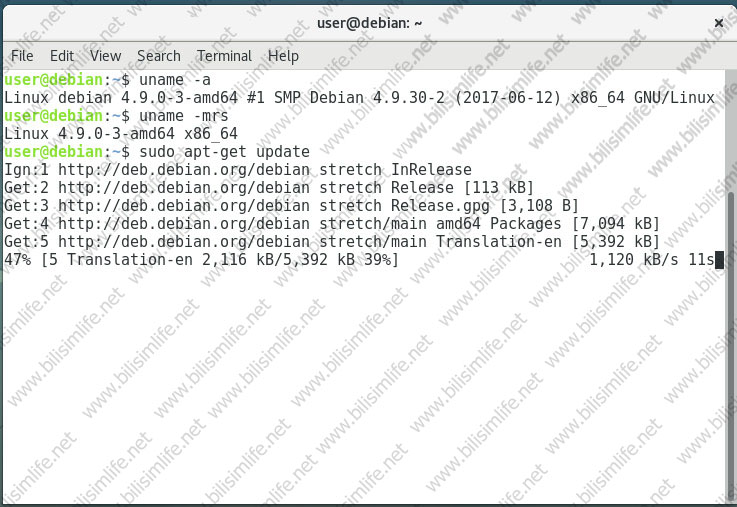

Debian tabanlı dağıtımlarda (Örn: Ubuntu) şu komutu yazın, bu komut sisteminizi güncelleyecektir.

$ sudo apt-get update && sudo apt-get upgrade && sudo apt-get dist-upgrade

Son adım olarak sisteminizi yeniden başlatmalısınız. Onun için şu komutu vermeniz yeterli.

sudo reboot

Diğer etkilenen sistemlerde sistem güncellemelerini de aşağıda sıralayayım. Komut ekranlarına bu komutları girebilirsiniz.

Oracle/RHEL/CentOS/Scientific Linux

$ sudo yum update

$ sudo reboot

Fedora Linux

$ sudo dnf update

$ sudo reboot

Suse Enterprise Linux or Opensuse Linux

$ sudo zypper patch

$ sudo reboot

SUSE OpenStack Cloud 6

$ sudo zypper in -t patch SUSE-OpenStack-Cloud-6-2017-996=1

$ sudo reboot

SUSE Linux Enterprise Server for SAP 12-SP1

$ sudo zypper in -t patch SUSE-SLE-SAP-12-SP1-2017-996=1

$ sudo reboot

SUSE Linux Enterprise Server 12-SP1-LTSS

$ sudo zypper in -t patch SUSE-SLE-SERVER-12-SP1-2017-996=1

$ sudo reboot

SUSE Linux Enterprise Module for Public Cloud 12

$ sudo zypper in -t patch SUSE-SLE-Module-Public-Cloud-12-2017-996=1

$ sudo reboot

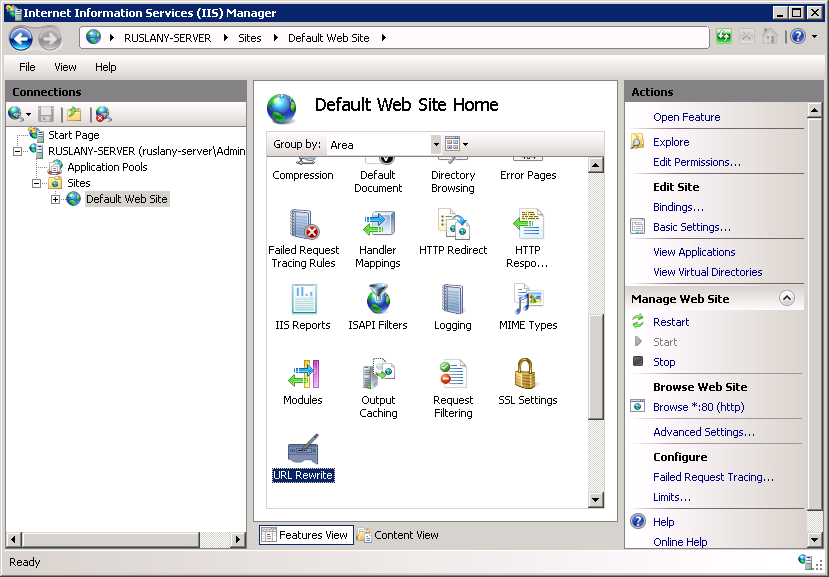

Tüm güncelleştirmeleri yaptıktan sonra reboot etmelisiniz. Sistem yeniden başladığında doğrulama yapmamız gerekiyor, kernel sürümü değişmişse bu açıktan kurdultuk demektir.

$ uname -a

$ uname -r

$ uname -mrs

OpenBSD ve Oracle Solaris kullanıcıları notları da bulunuyor.

Yeniden uyarıyorum, mutlaka güncelleştirmelerinizi yapın ve ihmal etmeyin.

Recep ŞERIT

BİR YORUM YAZIN