Wana Crypt0r siber saldırısı

Selamlar,

Son 2 gündür gündemi sallayan dünya gündeminde bir saldırı mevcut. Sistem yöneticileriyle de bu konuyu konuştuk, çeşitli öneriler aldık. Sizleri bu konuda bilgilendirmekte fayda var.

Başlangıç notu: Başlık güncel kalacaktır.

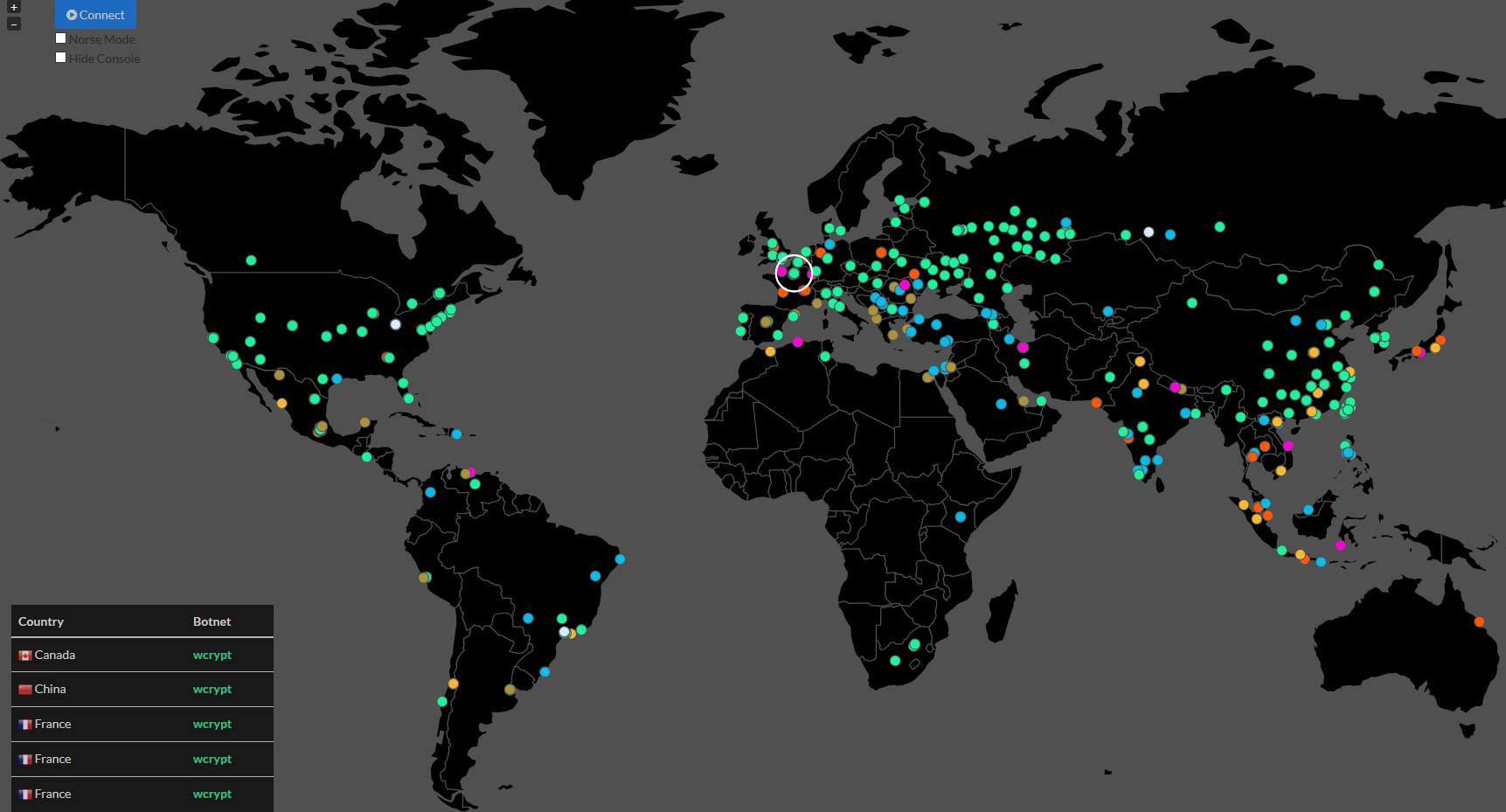

Wana Crypt0r şu anda 74 ülkede etkisini gösterdi. Son 10 saat içerisinde 74 ülkeye 45 binden fazla ransomware atakları oldu. Bu ülkelerin en başında Rusya geliyor. Bu saldırı yüzünden İngiltere ve İskoçya'da sağlık sistemleri büyük zararlar gördü. İspanya'da ise bir telekom firması olan Telefonica saldırıya uğradı.

Ülkemiz de bu durumdan etkilenmiş durumda. BTK sahadaki geri dönüşlerden birçok bildiri aldı. Önlem olarak şu anda yapılabilecek tek şey müşterileri uyarmak olacaktır.

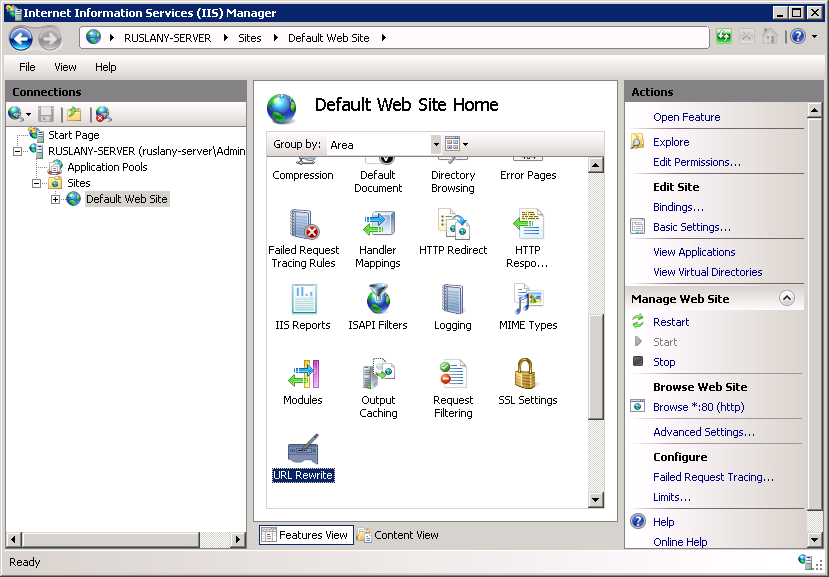

Server ve client tarafındaki önlemler:

1. Windows SMB Server'larda MS17-010 güncellemesine geçilmesi, detayları burada.

2. Windows Defender antivirus kullanan müşterilerde Cloud-based protection'ın açık olduğundan emin olun, bu saldırıyı direkt engelleyecektir.

Microsoft bu konuda bir açıklama yaptı. Buradan bulabilirsiniz.

Unutmayın, bu virüs SMB servisini kullanıyor. Yapılacak en iyi önlem SMB portlarını kapatmak olacaktır. Herkes update servisine yüklediği için sunucular tabiri caizse patates oldu.WSUS'da da bazen sorun olabiliyor. Ortamda WSUS varsa o update yapacaktır. Yamaları Microsoft'tan indirip elle de yükleyebilirsiniz. Bu daha hızlı olacaktır.

Burada Wcrypt Tracker aracı var. Saldırıları izleyebilirsiniz.

Konu Güncelleme 1: Update önerileri

Update yaparken mutlaka öncesinden yedek alın. Update yaptıktan sonra çıkan birçok sorun var.

1. yaşanan sorun Windows lisans problemi oluyor.

2. yaşanan sorun ise başlangıçta sorun çıkıyor. Sistem geri yükleme ve başlangıç onarma işe yaramıyor.

3. UDP port 137 ve 138, TCP port 139 ve 445'i kapatılmasını öneriyorum. SMB servisleriyle ilgili.

Güncelleme sonrası birçok sorun doğuyor. Önce backup almanızı şiddetle öneriyorum.

Öte yandan bu virüse karşı şu anda en etkili gördüğüm araç ise Comodo oldu. Onunla deneyebilirsiniz. Öte yandan Symantec bu virüsü yakaladığını belirtti. Bir güncelleme yayınladı.

Konu Güncelleme 2: Virüs sürümünü güncelledi ve etkilediği sistemler

Windows Server 2008 ve sürümleri bu virüsten daha kolay etkilendiği gözlemlendi. Eğer bu virüs bulaşmışsa,TCP netbios'u devre dışı bıraksanız bile çalışmaya devam edecektir. Yeni kurduğunuz sunucu internete 5 dakika bağlı kaldığında dahi bu olabilecek bir durum. Bunu yaşayan sistem uzmanlarını gördük.

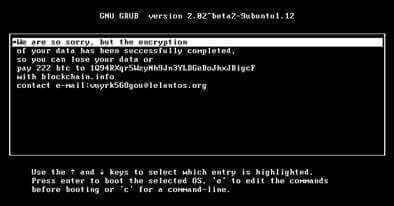

Virüs piyasada 19.99 bitcoin ödeme topladı şu ana kadar. Kişisel bilgisayarlara çok bulaşmıyor, daha çok kuruluş yerlerinde veya sunucu sistemlerine giriyor. Linux sistemlerine de bulaşmakta ancak bu sistemlerde çalışmadığı için sistem etkilenmiyor.

Windows 10 1607, Windows 10 Creators sürümleri de şu anda tehlikede.

Bulaşma mantığı çözülebilmiş değil.

Öncelikle şunu belirtmeliyim ki bu virüs mail ile bulaşmıyor. HRRP kullandığı belirtiliyor. Network yönelimli ağ virüslerinden birisi. Sabah ABD'deki bazı yerler feedback yayınladı. Mail'e sahip olmadıkları halde bulaşınca bunu anlıyoruz. NSA ya da CIA'in exploit açığının sızdırılmasıyla ve bir de HTTPGet aracılığı ile 445 TCP portu ile sızdırılıyor.

Linux'e bulaşma ihtimali olduğu için çoklu platform yedekleme ve saatlik otomatik yedekleme seçenekleri aktif edilmeli. Almış olduğum bilgiye göre bu exploitlerin yer aldığı pakette 40 adet exploit var ve aralarında Linux sürümleri de var.

Konu Güncelleme 3: Linux'a da bulaşıyor.

3 gün önce çıkan yeni versiyonu Linux sistemlerine bulaştığını gösterdi. Linux Mint, Ubuntu, Lubuntu etkilenen sistemler olarak raporlandı. Aldığım exploit bilgilerinde root (su) olmadan sadece portlar üzerinden girip GRUB ayarlarını değiştirip kilitleyebildiğini gösterdi. Buna ait bu konudaki diğer mesajlarda bulabilirsiniz.

Lütfen bu konuda dikkatli olalım,

Recep.

Bu gönderiyi 16.05.2017 15:34:51 tarihinde Rserit düzenledi.

Londra'da bu virüsten etkilenmiş bir hastanenin doktoru durumu anlatmış. Gerçekten üzücü.

WannaCry hashtagiyle edindiğim diğer bilgiler şöyle:

WannaCrypt3r ikili algoritmasını tamamen değiştirdi,yeni hesaplarında toplam 19.99 bitcoin ödeme topladı. #WannaCry

WannaCrypt3r yeni sürümünü inceleyen Kasperksky uzmanı tüm analizleri arasında en kötü geçen analizi olduğunu belirtti.Henüz yayılım ve dağıtım mantığı çözülemedi. Bilinen tek şey Doublepulsar ve EternalBlue'dan ilham alınarak üretildiği. Fakat diğer sürümünden farklı olarak SMB protokolünü kullanmaması kafalarda soru işareti oluşturuyor. #WannaCry

Tayland'da bir çok reklam firmasının altyapıları WannaCrypt3r'dan zarar gördü. #WannaCry

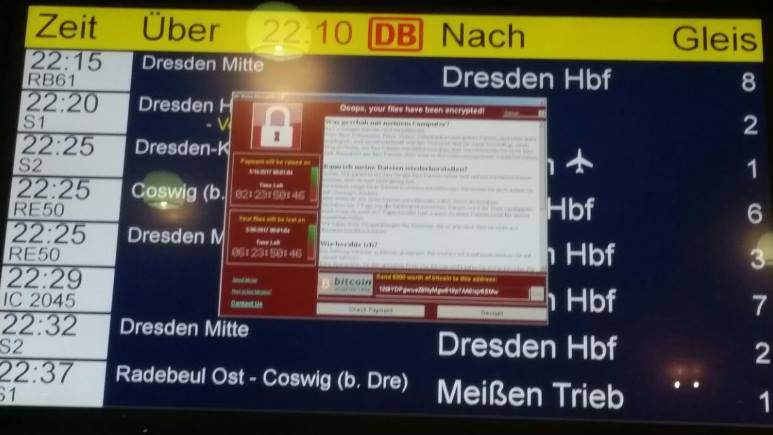

Aşağıda bir havaalanından görüntü.

�